Find Admin Panel

Che SFIGA! Abbiamo il nome UTENTE e la PASSWORD dell’ AMMINISTRATORE della NASA e non sappiamo dove CAVOLO ha nascosto l’ AREA amministrativa per immetere le sue CREDENZIALI.

Siamo FOTTUTI?

SI…

Fine dell’ articolo… 🙂

…..

…….

……….

MA certo che arrendersi così è da SCIOCCHINI , perciò vediamo un pò che altro ci si può inventare per scoprire come è strutturato il sito del quale ABBIAMO l’ utente ADMIN ma non la pagina dell’ area di AMMINISTRAZIONE.

– Primo CASO: FACILITA’ ESTREMA

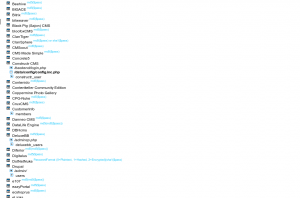

Se il sito che state attaccando è un CMS conosciuto (la LISTA la trovate QUI >> http://it.wikipedia.org/wiki/Content_management_system) allora non dovete far altro che SCARICARVI i SOURCES dal sito del produttore e guardarvi l’ albero delle directory per trovare l’ area amministrativa.

Se non volete scaricarvelo usufruite di questo ottimo servizio che vi aiuta nella ricerca:

Ma come fare a sapere se è un CMS conosciuto e collegarlo ad uno di quelli? In vari modi.

Con l’ esperienza balza subito all’ occhio.

– Controllate il fondo della pagina index se c’è scritto, solitamente POWERED by QUALCHECOSA

– Controllare l’ HTML della pagina index.

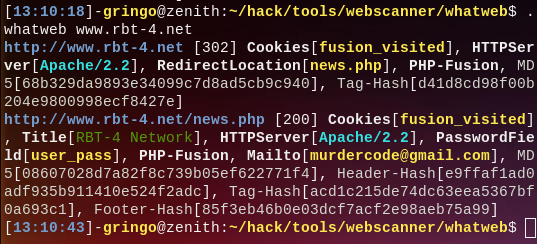

– Usate uno STRUMENTO molto ben fatto che si chiama WHATWEB >> http://www.morningstarsecurity.com/research/whatweb

Un semplice programmino in RUBY, che identifica il CMS del sito.

– Secondo CASO: FACILITA’ ESTREMA 2

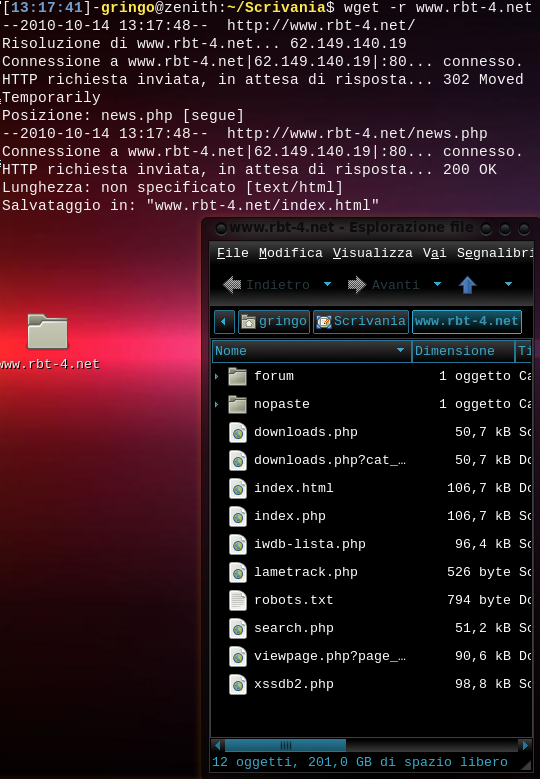

Se l’ area amministrativa è LINKATA all’ interno del sito si trova facilmente CRAWLANDO. Basta il semplice strumento WGET e ci si scarica localmente l’ HTML e le directory LINKATE del sito.

N.B Badate bene. Se ci fosse una CARTELLA di nome SPAURACCHIO_BUFFO, non linkata da nessuna parte, il CRAWLING non ve la troverà mai. Ma anche se fosse chiamata IMMAGINI e non fosse linkata.

– Terzo CASO : FACILITA’ MEDIA

La cartella non è LINKATA e non si chiama stupidamente /admin/. L’ unica cosa che rimane da fare e BRUTE_FORCARE le directory di primo livello nella speranza di trovare un matching valido. Il bruteforce AVVIENE con una lista di nomi standard abbastanza completa che potete prepararvi voi o troverete nel web.

Esempio : (admin/’,’administrator/’,’moderator/’,’webadmin/’,’adminarea/’,’bb-admin/’,’adminLogin/’,’admin_area/’,’panel-administracion/’,’instadmin/’,

‘memberadmin/’,….)

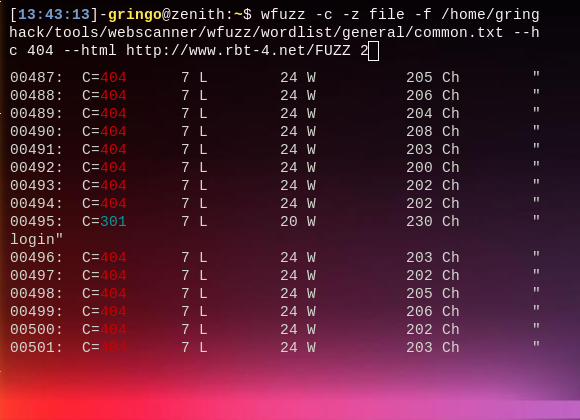

Per far questo possiamo usare un altro UTILE strumento che è WFUZZ. >> http://www.edge-security.com/wfuzz.php

Alcune liste di parole sono già comprese, le AMPLIAMO con le nostre e lo lanciamo sulla DIR da BRUTEFORCARE, sul primo livello. Non farà altro che controllare, tramite risposta di ERRORE del SERVER , se la dir esiste o no.

– Quarto ed ULTIMO CASO : DIFFICOLTA’ MASSIMA.

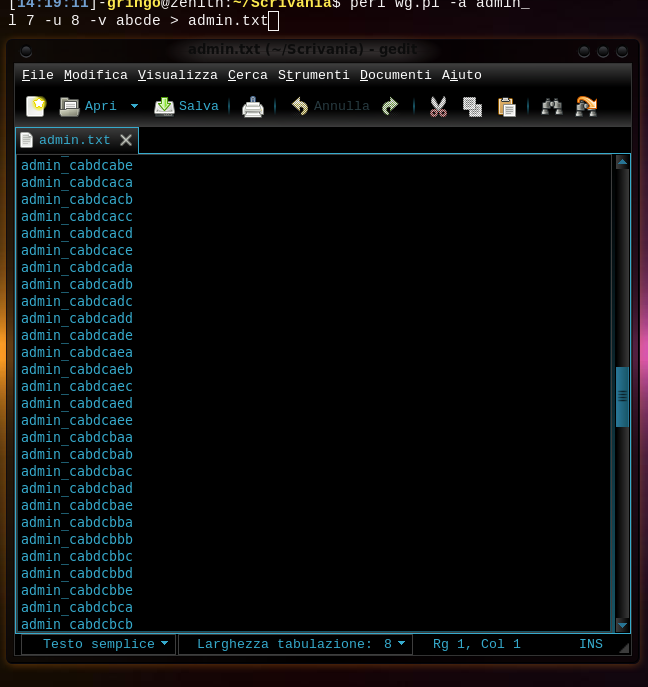

Se fino a questo punto non avete trovato NULLA, le cose sono due. Non c’è un AREA AMINISTRATIVA o il WEBMASTER l’ ha CHIAMATA , STAFFILOCOCCO_DEL_BURUNDI_SPAZZA_CAMMELLO… Molto improbabile, quest’ ultima, ma è probabile un nome strano o RANDOM. Quindi l’ unico passo che vi rimane è generare voi una lista di nomi RANDOM e provarla col PROGRAMMINO di prima. Per generarla potete usare questo SCRIPT: >> http://sprunge.us/IhhA

Potete generare un elenco con un PATTERN STANDARD del tipo admin_123, admin_wds, admin_45t etc, oppue completamente a CASO, lunghezza variabile, e via dicendo. Potete crearne anche con estensione fissa, del tipo admin.txt, chupa123.txt etc… per controllare la presenza di file *.TXTe quant’ altro. Sempre tenendo presente la grandezza finale DEL FILE che è PROPORZIONALE alla lughezza della parole. Per poi DARLA in PASTO a WFUZZ per BRUTEFORCARE le DIRECTORY.

QUINTO CASO >>> UNA SFERA DI CRISTALLO… 🙂 CIAUUUUUUUUUUUUUZ